Este martes, Endesa Energía confirmó el dumpeo y la filtración de 1 terabyte de datos de su plataforma comercial, posiblemente Salesforce, tras haber sido víctima de un acceso no autorizado, una brecha que, según el leaker, «Spain», ha afectado a aproximadamente a 20 millones de usuarios, tanto clientes como quizá potenciales clientes.

Según la empresa, se habrían filtrado desde datos identificativos y contractuales de clientes, como nombres y apellidos, documentos de identidad o datos de contacto, hasta información bancaria como números de cuenta asociados a la domiciliación de recibos; no obstante, no han afirmado ni desmentido la filtración de datos de sus clientes potenciales.

Cadena de custodia

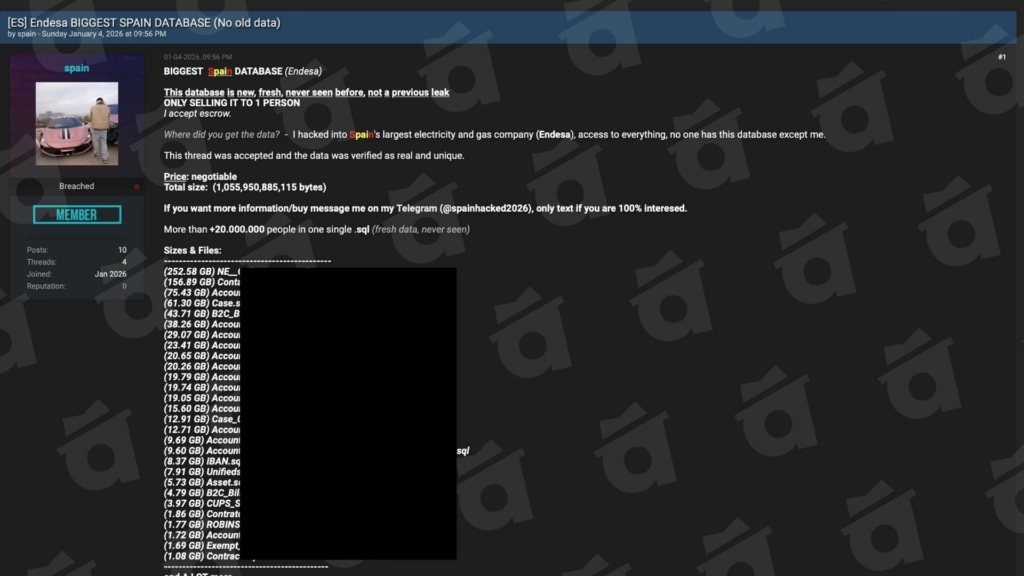

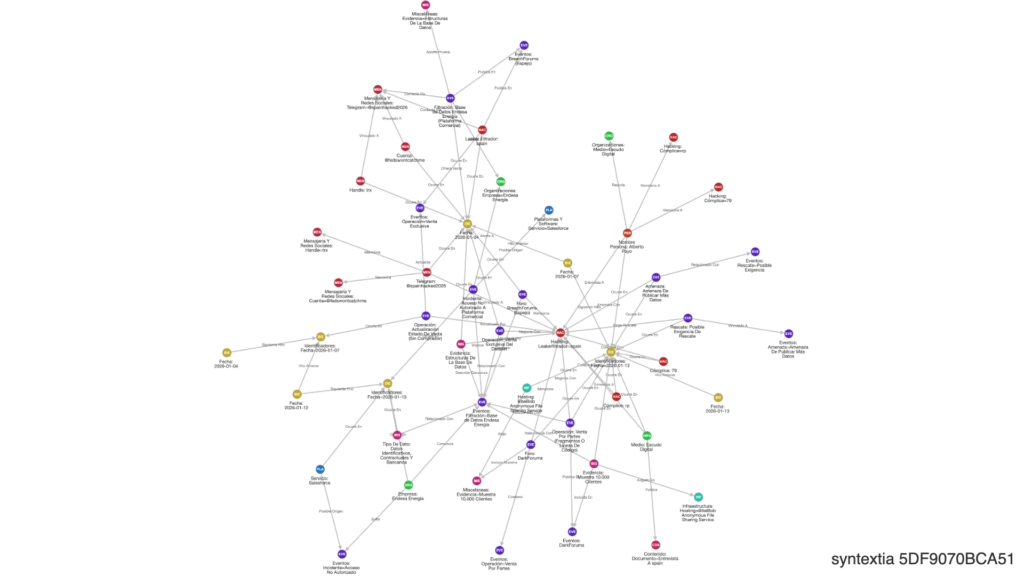

Las alarmas saltaron el 4 de enero de 2026, cuando un actor que se hace llamar Spain afirmó en un foro cibercriminal espejo de BreachForums disponer de la base de datos de clientes de Endesa, que habría el día 29 de diciembre de 2025 y que vendía como «única y reciente», involucrando a millones de personas.

Este señaló que vendería el leak a un único comprador. Como prueba del delito, compartió el nombre y peso de las bases de datos filtradas, mientras que como canal de contacto compartió el canal de telegram @spainhacked2026, en el que actualmente solo se menciona a al usuario «@fedswontcatchme» o «trx». El día 7 por la tarde hizo saber que los datos aún no habían encontrado un comprador.

La siguiente aparición de spain fue en el foro cibercriminal DarkForums el día 12 de enero, posiblemente como respuesta a la nota de prensa compartida por Endesa horas antes. En una publicación creada al mediodía y editada poco después, el actor sostuvo estar dispuesto a vender tanto fragmentos como líneas de código específicos, prometiendo no vender el mismo dataset personalizado a otro comprador.

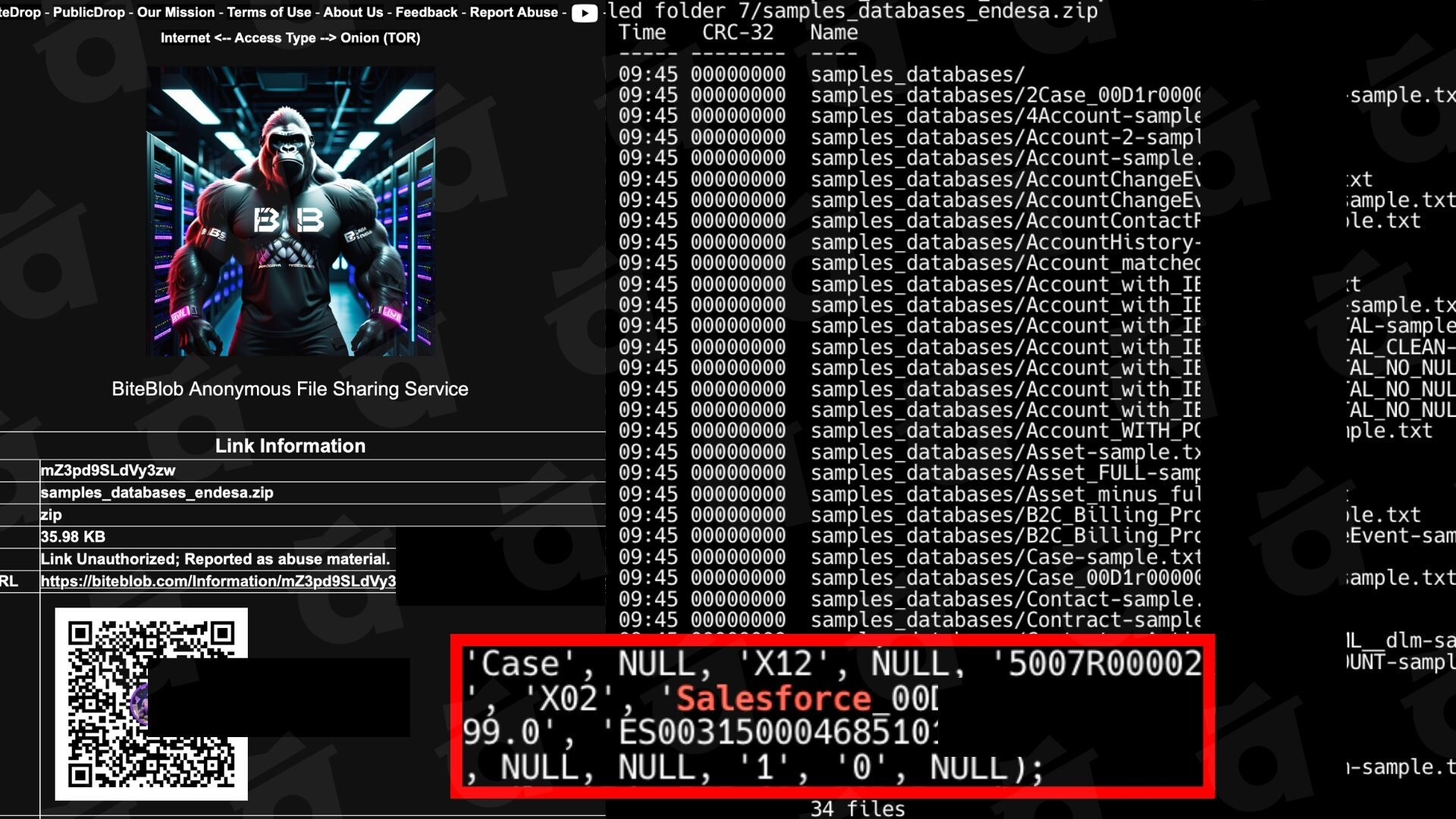

En segundo lugar, compartió nuevas muestras, entre ellas una de 10.000 clientes, un total de 34 ficheros de texto, la cual tras analizar este medio comprobó su veracidad. Dichas muestras de código se pudieron descargar durante las primeras horas del día 12 a través del servicio BiteBlob Anonymous File Sharing Service, aunque actualmente dichos enlaces están reportados y es imposible acceder a las «muestras oficiales».

En dicha publicación, Spain también acusó a la compañía de mentir a sus clientes y sostuvo que la filtración no se limitaba a “unos cuantos contratos de energía” y que la seguridad había sido “terrible”. También, amenazó con publicar más datos si la empresa continuaba sin ponerse en contacto con él, posiblemente para exigir un rescate.

En general, la forma en la que criticó a los empleados de la energética por “no hacer bien su trabajo” sugirieron de forma temprana que spain accedió a la plataforma mediante credenciales comprometidas, siendo este el posible vector de ataque inicial desde el cual pivotó a otras áreas en busca de información más confidencial, aunque solo se trata de una hipótesis.

Por los archivos enumerados como los que se ven en la imagen superior, como tablas de eventos de cambio, estructuras Data Lake y conjuntos de datos ya procesados, la extracción pudo darse en el backend de Salesforce ya con las credenciales robadas de algún empleado con permisos para realizar integraciones avanzadas.

También cabe destacar que según el periodista Alberto Payo, quien pudo entrevistar en exclusiva a Spain para el diario Escudo Digital, otros crackers pudieron estar involucrados en el ciberataque. En concreto, spain mencionó a dos: a «rp» alguien «muy joven» que «habría garantizado acceso y dado anonimato» y a «79», quien «habría aportado seguridad y también anonimato».

En general, se valoró desde un inicio que Spain podría estar trabajando en solitario debido a su poca actividad en foros de leaks y su mala suerte a la hora de encontrar un comprador potencial de los datos filtrados, posiblemente por su perfil bajo. Todo ello ha llevado a pensar que más que como parte de una campaña a gran escala de cibercrimen, el ataque a la energética fue por oportunidad al coincidir varios factores.

El día 14 de enero, el actor volvió a publicar en DarkForums una nueva muestra, esta vez de 50.000 clientes, destacando que Endesa no se había puesto en contacto con él, aunque estaba «100% dispuesto a colaborar y negociar» con la energética. También recalcó que sus únicos perfiles oficiales eran el de Dark Forums y el de Breach Forums, recalcando que si aparecía otra publicación en un foro distinto con el mismo nick se trataría de una estafa. Su última conexión en el foro fue el jueves 15 por la mañana.

¿Quién podría ser spain?

Ciertamente, responder a la pregunta «¿quién es Spain?» es muy complicado debido a las técnicas de anonimización empleadas por el actor, que según fuentes antes se hubiese llamado «glock». Por el momento sabemos que su primera publicación fue en Dark Forums el día 28 de septiembre de 2025, aunque se registró el día 17 de dicho mes, y que guarda especial interés por las bases de datos en general.

Además, consultando una base de datos filtrada de Breach Forums, hemos encontrado a un usuario con el mismo nick que podría ofrecer ofrecer nuevas pistas, aunque asegurar eso ahora mismo es imposible y lo más probable sea que se trate de una coincidencia. Cabe destacar que los nicks de los colaboradores, «79» y «rp», no aparecen en dicha filtración.

¿Pagará Endesa el rescate de sus datos?

Pagar el rescate podría poner en un gran apuro legal a la empresa, según explica el presidente de la Asociación Aragón Privacidad, Fernando Andreu, si, en este escenario de extorsión, se interpretase que el pago fuese a contribuir a ocultar un origen ilícito del dinero o supusiese el favorecimiento indirecto o la cooperación económica con una estructura criminal.

Debemos recordar que según el INCIBE, pagar un rescate no garantiza que se recupere el acceso a los datos porque se está tratando con delincuentes anónimos; además, puede convertir a la víctima en objetivo de futuros ataques al demostrar disposición a pagar, e incluso puede ocurrir que tras el primer pago exijan una cantidad mayor; en conjunto, pagar alimenta y sostiene el modelo de negocio de los ciberdelincuentes.

En un principio, no creemos que Endesa vaya a pagar el rescate de sus datos, no obstante, no sería ni la primera ni la última vez que una empresa cede a una ciberextorsión de este estilo.

Por el momento, estos han bloqueado el acceso a los usuarios comprometidos, han comenzado el análisis de los registros o logs y han notificado tarde el suceso a todos los clientes cuyos datos han sido comprometidos así como a las autoridades competentes, incluyendo la Agencia Española de Protección de Datos (AEPD), tal y como exige la normativa vigente en materia de protección de datos.

Recordamos que la filtración de datos personales a gran escala incrementa el riesgo de suplantación de identidad y campañas de phishing dirigidas, incluso tiempo después de producirse el incidente y que este episodio solo es uno más de una creciente ola de incidentes de ciberseguridad que han ido afectando a empresas de sectores críticos.

Síguenos en araintel.com para no perderte nada.