Ciertamente, debo confesaros que tengo una obsesión por buscarle siempre las tres patas al gato. En este caso, me pregunté por qué diantres cada día 30 de noviembre mi feed y mi buzón se llenaban de propaganda comercial sobre seguridad informática bajo el supuesto “Día de la Seguridad de la Información”, o incluso “Día de la Ciberseguridad”.

Pronto descubrí que la fecha, impulsada por la Association for Computing Machinery, reivindicaba la seguridad informática a raíz del caso del conocido gusano Morris. Pero, podéis llamarlo un sexto sentido periodístico, había cosas que seguían sin convencerme. Por ello, después de contrastar que muchas publicaciones en la surface web son copia y pega víctimas del marketing con la profundidad de una piscina infantil, me decidí a compartir este pequeño reportaje apoyándome en fuentes primarias.

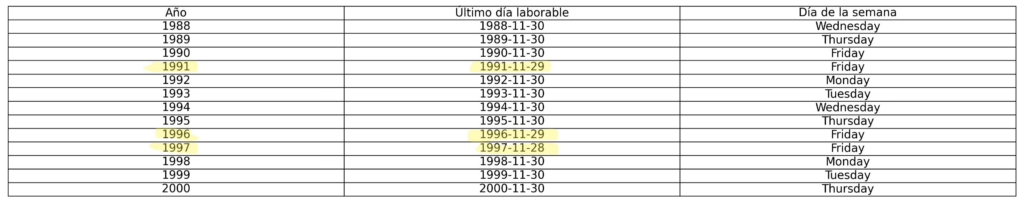

Dicha investigación me ha ayudado a confirmar que, efectivamente, la destacada fecha ha sufrido varias mutaciones en su adaptación al castellano; y no solo eso, si no que incluso la fecha que se promueve como clave, el día 30 de noviembre, ha sido presa de una confusión, pues el verdadero Día de la Seguridad Informática cae el último día laborable de noviembre, no siempre en el treintavo día del mes.

Morris, el gusano que lo cambió TODO

Durante la tarde-noche del 2 de noviembre de 1988 ocurrió lo que entonces fue llamado por los medios «el mayor asalto a la red informática mundial», la legendaria ARPANET. De un día para otro, la precursora de Internet vio diezmada su población de ordenadores, entonces interconectada por unas 60.000 computadoras.

¿El culpable de todo ello? Un programa, hoy categorizado como gusano, escrito por Robert Tappan Morris, un recién graduado en informática de 23 años e hijo de un investigador jefe del Centro Nacional de Seguridad Informática vinculado a la Agencia de Seguridad Nacional, quien logró bloquear aproximadamente 6.000 ordenadores pertenecientes a corporaciones «tan diminutas» como RAND y SRI International, universidades como Berkeley o el Instituto de Tecnología de Massachusetts (MIT) o centros de investigación militar y bases de los Estados Unidos.

Según Ricardo J. Rodríguez, del grupo de investigación RME-DisCo de la Universidad de Zaragoza, Morris apuntó a sistemas DEC VAX/Sun-3 que ejecutaban BSD, explotando fallos de seguridad en los programas Fingerd y Sendmail para, respectivamente, obtener privilegios en el sistema infectado y facilitar su propagación. Como apunta el profesor investigador, «de hecho, este malware es conocido como la primera explotación real de una vulnerabilidad de acceso fuera de límites (buffer overflow), provocada por una función gets en el programa Fingerd para obtener una shell remota en los sistemas infectados».

Según el periodista John Markoff, aquel 2 de noviembre, Robert Morris se fue a cenar tras subir su programa de forma remota a Arpanet, donde había pretendido que permaneciera invisible. Sin embargo, tras regresar impaciente de la mesa, descubrió con horror que debido a un error de programación, este se había reproducido rápidamente.

Tras comprender la situación, llamó a un conocido del Laboratorio Aiken de Harvard y le pidió ayuda para frenar a su creación. Este le terminó compartiendo varios consejos, aunque su último comentario pesaría más que cualquiera de sus tips compartidos: “Espero que esto te funcione, pero más espero que me estés engañando». Es posible que este mismo amigo compartiera a Markoff toda la información respecto a Morris y lo delatase indirectamente al compartir sus iniciales «RTM» ya que según este, la fuente provino de un amigo de la Universidad de Harvard.

Según una entrevista a Eric Allman, desarrollador de Sendmail, el programa de correo que Morris explotó, la vulnerabilidad se trataba de una puerta trasera que este mismo había programado conscientemente y que olvidó eliminar antes de que el programa se distribuyera ampliamente en 1985. Algo asustado por lo que podría sucederle, comunicó a los medios que cuando escribió Sendmail seguía trabajando para un grupo de programación en la Universidad de California en Berkeley y programo dicha backdoor para poder acceder a la máquina evitando a un administrador celoso de él.

Para frenar a Morris, los administradores tuvieron que aislar los sistemas infectados desconectándolos de la red, detener los procesos del gusano que estaban en ejecución, borrar sus archivos y, en muchos casos, restaurar los equipos a partir de copias de seguridad. No obstante, aunque se pudieron recuperar los equipos, el daño económico y social ya estaba hecho, contándose en casi 100 millones de dólares en pérdidas

Aun así, Markoff también aseguró que varios centros informáticos donde había instalados sistemas Unix se libraron del gusano porque sus administradores ya habían reforzado su seguridad, poniendo de ejemplo a Bell Laboratories (AT&T), cuyos ingenieros habían parcheado Sendmail un año antes evitando la infección.

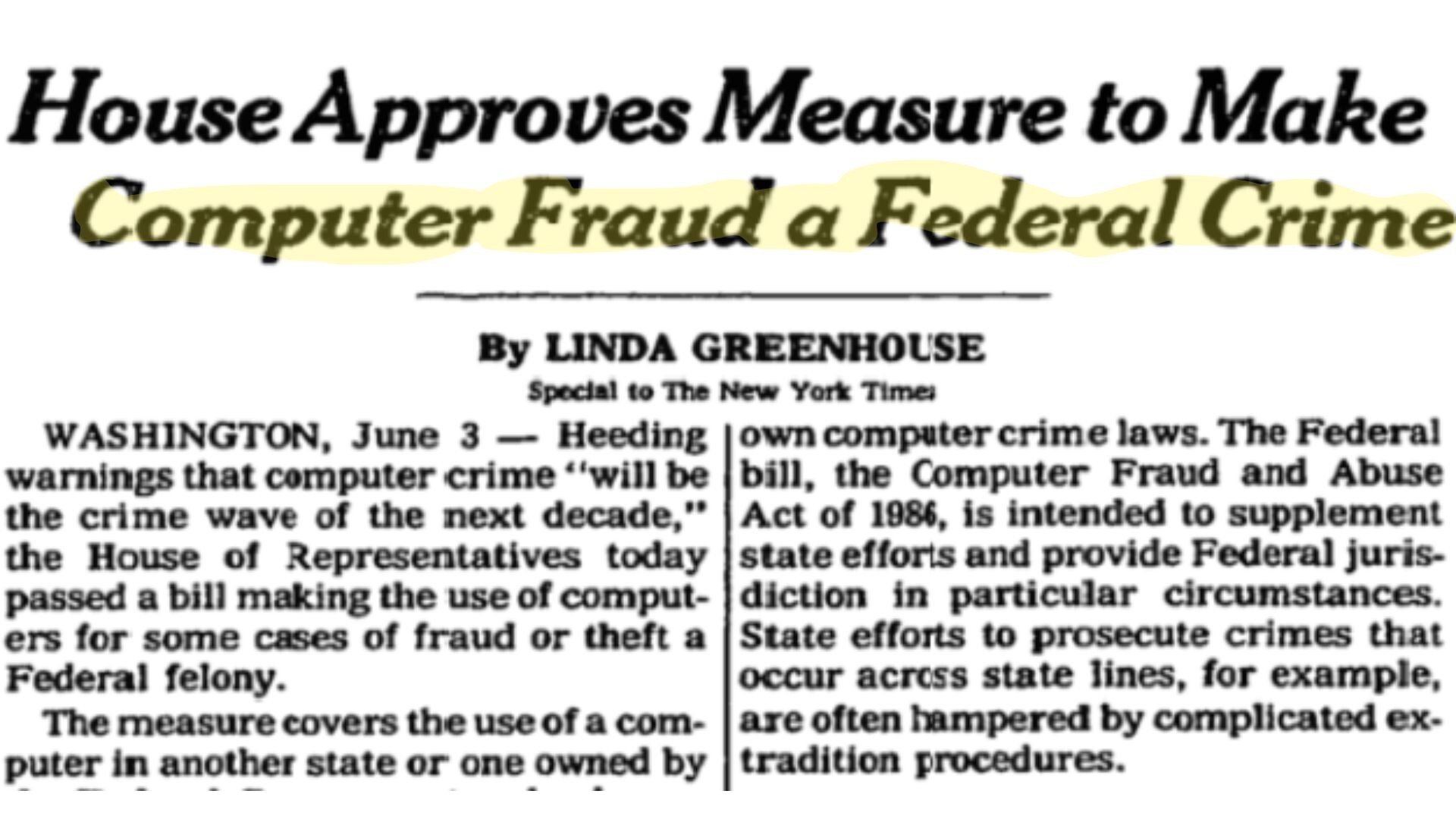

Morris infringió la ley federal al ser procesado bajo la recién establecida Computer Fraud and Abuse Act (CFAA), aprobada por el Congreso en 1986, que prohibía el acceso no autorizado a computadoras protegidas. Los fiscales lo acusaron en 1989 y, al año siguiente, un jurado lo declaró culpable, convirtiéndolo en la primera persona condenada bajo esa ley. No obstante, no llegaría a ingresar a prisión, siendo sentenciado a tres años de libertad condicional, 400 horas de servicio comunitario y una multa de 10.050 dólares.

Asimismo, el gusano Morris llevó a DARPA a financiar el establecimiento del CERT/CC en la Universidad Carnegie Mellon, proporcionando a los expertos un punto central para coordinar las respuestas a emergencias en la red; mientras que Gene Spafford también creó la lista de correo Phage para coordinar una respuesta a la emergencia.

Accidentalmente o no, Morris inspiró a una nueva generación de hackers y cibercriminales y reveló a todo el mundo la llegada inminente de la era cibernética, con sus beneficios pero también sus costos.

El «Computer Security Day» y sus inexactitudes

El CERT no fue la única gran respuesta ante Morris. A finales de ese mes, la delegación local del Grupo de Interés en Seguridad, Auditoría y Control (SIGSAC) de la ACM de Washington D. C decidió concienciar sobre buenos hábitos en seguridad informática (seguridad de cómputo en hispanoamérica), instaurándose así el primer «Computer Security Day», el cual se decidió debía celebrarse el último día laborable de noviembre.

Se eligió dicho día con el fin de reforzar la vigilancia durante la temporada de fin de año, cuando normalmente comienzan las épocas de grandes compras y prestamos menos atención al estar en vísperas de festividades como Navidad. Un documento de 1991 recoge que en 1989 participaron oficialmente organizaciones de 20 estados, 3 provincias canadienses y una empresa de Viena (Austria), mientras que en 1990 participaron 34 estados de Estados Unidos, 5 provincias de Canadá y cuatro países más, entre ellos Brasil, Austria, Chile y Alemania.

Aunque el documento advertía que no debía llamarse “extranjero” a ningún país porque la ACM, pese a su origen estadounidense, era una organización internacional y el Día de la Seguridad Informática pertenecía a todos, en ningún momento se utilizó la fórmula “International Computer Security Day” ni, mucho menos, “International Information Security Day”. Es posible que primero se tradujese en hispanoamérica como «internacional» y luego llegase a España con ese títulillo redundante.

Asimismo, aunque ACM estableció la efeméride en el último día laborable de noviembre, externamente se compartió que dicho día era siempre el 30 de noviembre, a pesar de que, según el calendario, el evento caía en otros días como el 29 o al 28 e incluso se podía celebrar posteriormente mientras fuese una fecha cercana.

Esto se debe evidentemente a que el último día laborable de noviembre suele caer el día 30: no obstante, sería incorrecto, históricamente, decir que el día 30 es el Día oficial de la Seguridad Informática.

Lo que si ha perdurado prácticamente intacto en el tiempo es la forma en la que se han compartido los consejos de seguridad informática, generalmente a través de listas que listan actitudes proactivas y reactivas.

A través de la surface web, el primer caso donde documentamos la aparición de la etiqueta «Internacional» fue en un Congreso de 2006 llamado «Primer Congreso CAPSDESI y Día Internacional de la Seguridad Informática DISI” impulsado por Hispasec.

Ya en 2020 encontramos que INCIBE habla sobre un tal «Día Internacional de la Seguridad de la Información». Y ya en los últimos 2 o 3 años encontramos en el buscador cosas como «Día Internacional de la Ciberseguridad», especialmente por proveedores de software/hardware de seguridad informática.

Como curiosidad, en España, las Jornadas STIC del CCN-CERT se programan habitualmente en la última semana laborable de noviembre. No he encontrado documentación que establezca una relación formal entre las jornadas y el Computer Security Day de origen ACM, pero es una coincidencia que en mi opinión, vale la pena destacar.

Síguenos en araintel.com